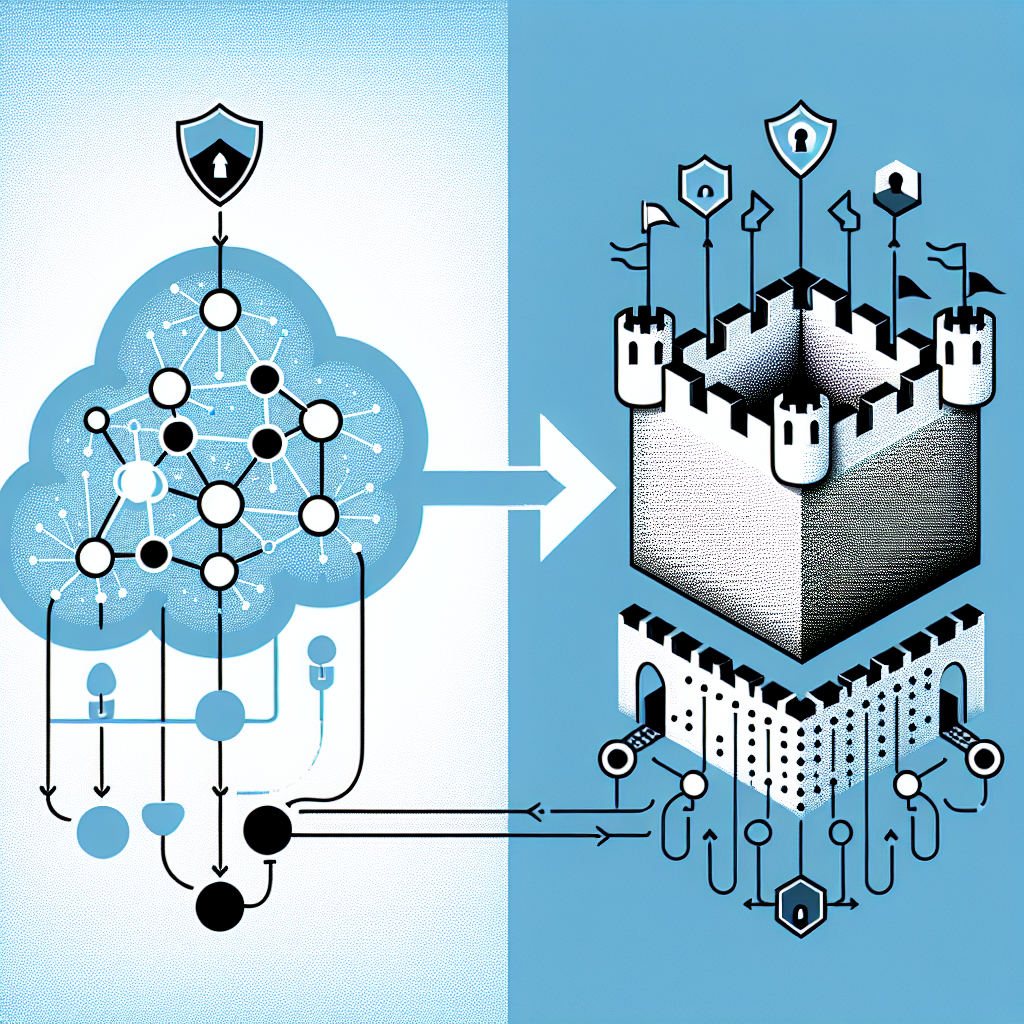

La evolución de la seguridad de redes refleja un panorama tecnológico más amplio: un viaje de la simplicidad a la complejidad, de una defensa reactiva a una proactiva. En los primeros días de la informática, las redes eran entidades relativamente pequeñas e aisladas. El modelo de seguridad predominante, a menudo llamado el enfoque de “castillo y foso”, se centraba en establecer una defensa perimetral sólida. Los usuarios y dispositivos eran confiables una vez dentro de la red. Este enfoque presentaba notables vulnerabilidades a medida que la extensión digital de las organizaciones se expandía.

La Ineptitud del Enfoque de Red Plana

Con la expansión del trabajo híbrido, la computación en la nube y el Internet de las Cosas (IoT), el perímetro de red tradicional comenzó a desdibujarse. El concepto de un entorno interno seguro se erosionó a medida que los empleados accedían a recursos corporativos desde diversas ubicaciones y dispositivos. Simultáneamente, las amenazas cibernéticas crecieron en sofisticación y frecuencia, explotando las vulnerabilidades de la red para robar datos, interrumpir operaciones e infligir daños financieros.

Nace la Arquitectura Zero Trust

La realización de que el modelo de seguridad basado en el perímetro ya no era adecuado dio lugar a la arquitectura de Zero Trust. Este paradigma representa un cambio fundamental en la filosofía de seguridad, basado en el principio de “nunca confíes, siempre verifica”. En esencia, Zero Trust asume que cada usuario, dispositivo y aplicación es potencialmente hostil, independientemente de su ubicación.

Principios Básicos de Zero Trust

1. Verificación Explícita: Cada solicitud de acceso, ya sea interna o externa, debe ser autenticada y autorizada antes de otorgar el acceso.

2. Menor Privilegio: Los usuarios y dispositivos deben recibir solo el nivel mínimo de acceso necesario para realizar sus funciones.

3. Monitoreo Continuo: El tráfico de red, el comportamiento de los usuarios y la integridad de los dispositivos deben ser monitoreados continuamente en busca de anomalías y amenazas.

4. Micro-segmentación: La red debe dividirse en segmentos más pequeños, limitando el impacto potencial de una violación.

5. Seguridad Centrada en Datos: El enfoque debe centrarse en proteger los datos en sí, en lugar de confiar únicamente en los perímetros de la red.

Implementación de Zero Trust

Implementar un marco de Zero Trust requiere una revisión completa de la infraestructura y los procesos de seguridad. Los componentes clave incluyen:

Gestión de Identidades y Accesos (IAM)

Un sistema IAM robusto es esencial para verificar las identidades de los usuarios y aplicar controles de acceso. Debe incorporar autenticación multifactor (MFA) y políticas de contraseñas fuertes para mejorar la seguridad.

Segmentación de Redes

Dividir la red en segmentos más pequeños y aislados limita el movimiento lateral de las amenazas. La micro-segmentación puede lograrse mediante tecnologías de redes definidas por software (SDN).

Acceso de Red de Confianza Cero (ZTNA)

Esta tecnología proporciona acceso remoto seguro a aplicaciones sin requerir una VPN tradicional. ZTNA asegura que solo los usuarios autorizados puedan acceder a aplicaciones específicas basándose en la verificación continua de su identidad y postura del dispositivo.

Protección de Endpoints

Los dispositivos, incluidos laptops, desktops y móviles, deben estar protegidos con software antivirus, anti-malware y de prevención de intrusiones. Las soluciones de detección y respuesta en endpoints (EDR) pueden ayudar a identificar y responder a amenazas avanzadas.

Seguridad en la Nube

Si la organización utiliza servicios en la nube, deben implementarse medidas robustas de seguridad en la nube, incluida la encriptación de datos, controles de acceso y auditorías de seguridad regulares.

Desafíos y Beneficios de Zero Trust

La transición a una arquitectura Zero Trust es un proceso gradual que requiere una planificación y ejecución cuidadosas. Involucra cambios tecnológicos y un cambio cultural dentro de la organización. Los empleados deben recibir capacitación en mejores prácticas de seguridad y fomentar una cultura de concienciación sobre la seguridad.

Aunque Zero Trust ofrece ventajas significativas en términos de seguridad, también presenta desafíos. La complejidad de implementar y gestionar un entorno Zero Trust puede ser abrumadora. Además, la mayor dependencia de la tecnología puede introducir nuevas vulnerabilidades si no se gestionan adecuadamente.

A pesar de estos desafíos, los beneficios de Zero Trust superan con creces las desventajas. Adoptar este enfoque permite a las organizaciones reducir significativamente su riesgo de ciberataques, proteger datos sensibles y construir una resiliencia contra las amenazas emergentes. A medida que el panorama de amenazas evoluciona, Zero Trust será cada vez más esencial para salvaguardar los activos digitales.

El Camino por Delante

El cambio de redes planas a Zero Trust es un viaje, no un destino. A medida que la tecnología avanza y las amenazas se vuelven más sofisticadas, las organizaciones deben adaptar continuamente sus estrategias de seguridad. Tecnologías emergentes como la inteligencia artificial (IA) y el aprendizaje automático (ML) pueden potenciar las capacidades de Zero Trust al automatizar la detección y respuesta a amenazas.

En última instancia, el éxito de una implementación de Zero Trust depende de una combinación de tecnología, procesos y personas. Al invertir en las herramientas adecuadas, establecer políticas robustas y fomentar una cultura de conciencia de seguridad, las organizaciones pueden construir una base sólida para un futuro digital seguro.