En el primer reto del Advent of Cyber 2024, nos unimos a McSkidy para investigar un sitio web sospechoso. A través de herramientas y técnicas de análisis, identificaremos posibles vulnerabilidades y errores de seguridad operativa (OPSEC) cometidos por los atacantes. Este tutorial te guiará paso a paso en la solución del reto, destacando conceptos clave y prácticas importantes.

Nota: No te daremos las respuestas, solo te guiaremos con el proceso.

Paso 1: Conexión al Entorno Virtual

- Inicia la máquina virtual proporcionada en la sala, haciendo clic en “Start Machine”.

- Asegúrate de lanzar el AttackBox para disponer de las herramientas necesarias.

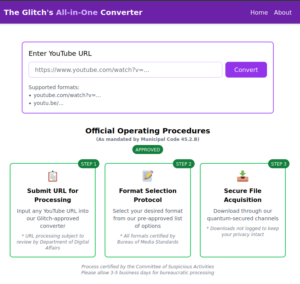

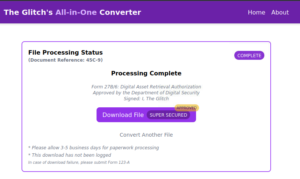

Paso 2: Analizando el Sitio Web

- Desde el navegador del AttackBox, accede al sitio web ingresando la IP de la máquina asignada en la barra de direcciones.

- Observa el sitio con atención. Aunque parece legítimo, contiene señales de alerta:

- Un convertidor de YouTube a MP3 con promesas de ser “seguro”.

- El autor identificado como “The Glitch”.

- Introduce un enlace de YouTube en el campo de búsqueda y haz clic en “Convert”. Descarga el archivo seleccionando mp3 o mp4 generado:

download.zip.

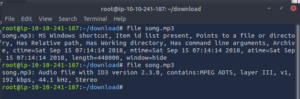

Paso 3: Extracción y Análisis Inicial de Archivos

- Extrae el contenido del archivo

download.zip. Deberías obtener dos archivos:song.mp3ysomg.mp3. - Desde la terminal, verifica el tipo de cada archivo utilizando el comando

file:song.mp3: Identificado como un archivo de audio válido.somg.mp3: Identificado como un acceso directo de Windows (.lnk), algo inesperado y sospechoso.

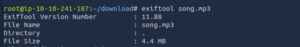

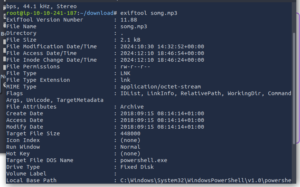

Paso 4: Inspección del Archivo Sospechoso con ExifTool

- Ejecuta el siguiente comando para analizar el archivo

somg.mp3:exiftool somg.mp3

- Busca entre los metadatos hasta encontrar un comando PowerShell oculto. Este comando:

- Descarga un script malicioso desde un servidor remoto.

- Ejecuta el script en el sistema objetivo.

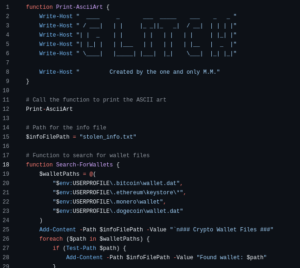

Paso 5: Exploración del Código Malicioso

- Analiza el script descargado (

s.ps1) desde la URL indicada en el comando PowerShell: - Observa cómo el script busca información sensible como monederos de criptomonedas y credenciales del navegador.

Paso 6: Identificación del Atacante

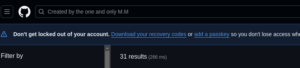

- Busca la firma dejada en el código PowerShell:

“Created by the one and only M.M.” - Realiza una búsqueda en GitHub para identificar más detalles sobre M.M.. Usa cadenas únicas como esta para localizar repositorios relacionados.

- Analiza el historial de commits y la actividad del repositorio para recolectar pistas adicionales sobre el atacante.

Lecciones Aprendidas

Este reto destaca la importancia de:

- Investigar sitios web sospechosos: Herramientas como

fileyexiftoolson esenciales. - Entender OPSEC: Errores como usar nombres repetidos o publicar metadatos incriminatorios pueden exponer a los atacantes.

- Analizar scripts maliciosos: Reconocer patrones en comandos y scripts es vital para identificar y mitigar amenazas.

Conclusión

El Día 1 del Advent of Cyber 2024 nos ha permitido explorar técnicas de análisis forense en un entorno seguro. Recuerda siempre practicar estas habilidades de manera ética y responsable.

Preguntas