Hoy vamos a realizar la configuración de un escaneo avanzado con la herramienta Nessus, desde su instalación hasta la exportación del reporte final, espacialmente veremos el escaneo a una maquina Metasploitable y un Windows 10 , Iniciemos!

Puedes realizarlo hacia la maquina que necesites, es necesario tener la IP

Metasploitable2 – La puedes descargar aquí

Instalación

Para realizar la instalación seguiremos los pasos en Windows pero tu puedes hacerlo desde algún otro sistema.

Primero descarga el respectivo instalador desde la pagina oficial de Teneable

Luego ejecutas y sigues los pasos normales de instalación

Una vez instalado se abre el explorador con lo siguiente. Damos clic en Connect via SSL

Esta opción puede aparecer, solo debemos seguir.

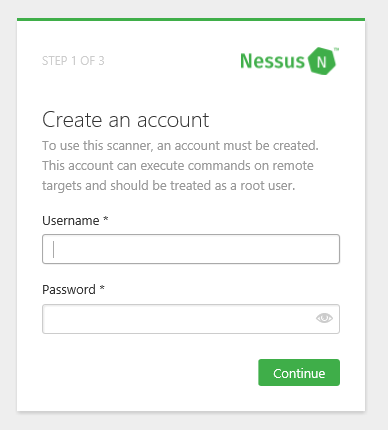

Debes elegir un usuario y contraseña para el administrador de tu Nessus…. no la olvides.

Ahora te solicita el código de activación, este lo tomaremos de la pagina de Teneable

Debes ir a la pagina de Teneable y para solicitar el Free-Trial y con el el código para continuar la instalación.

Este enviara un correo con el código de instalación.

Bien, ya casi terminamos la instalación, ahora debemos esperar que realice el proceso, esto puede llevar tiempo así que paciencia.

Una vez termine te pedirá los datos de acceso. No los olvidaste verdad? con esto ya terminaríamos y tendríamos la siguiente vista de administración.

Ahora configuremos un escaneo….

Configurar Escaneo Avanzado

Listo, para hacer este Escaneo necesitamos primero configurar una política, así que lo primero es ir a Policies

Ahora iremos al botón de “New Policy” y seleccionaremos “Advanced Scan”

En otras entradas veremos otros escaneos de Nessus. 🙂 Por ahora vamos a Darle un nombre y descripción a esta política.

Ahora empezaremos la configuración divertida, primero vamos a la opción “Discovery”, seleccionamos al opcion de “Ping the remote host”

Ahora vamos a “Port Scanning”

Sigamos… “Service Discovery”

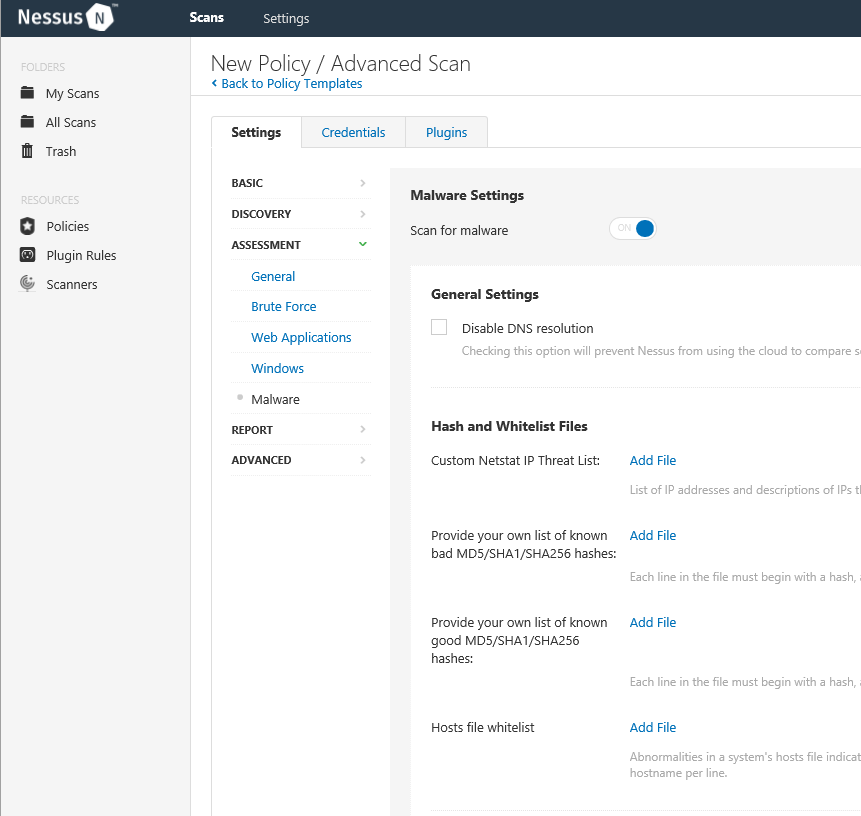

No estoy explicando mucho cada una de las opciones que seleccionamos, la parte malvada de mi me dice que te responda “Busca en Google para que es cada cosa” o “deberías saberlo” pero la realidad es que estamos seleccionando la mayor cantidad de opciones posible, esto teniendo en cuenta que no escanearemos una cantidad enorme de maquinas. Las opciones en su mayoría no tienen mucho misterio, como por ejemplo “Probe all ports to find services” pues es tal cual, repetirlo solo en español no tiene mucho sentido, mas que para hacer mas largo el post.

Ahora continuemos

Si pasaremos por cada opción.

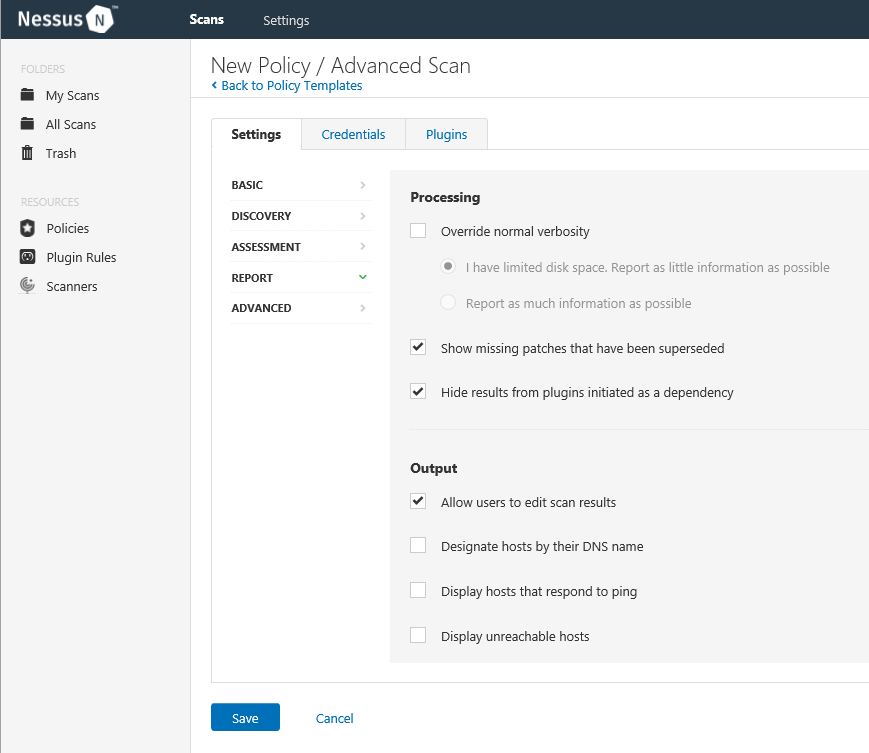

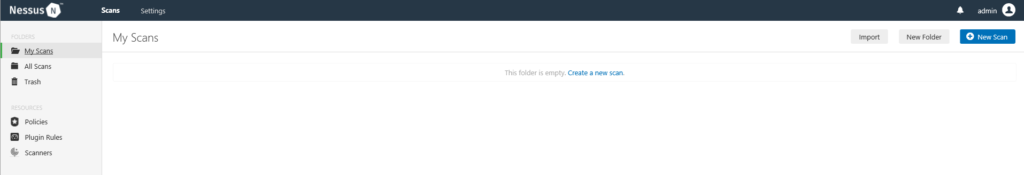

Listo, guardamos la política y ahora si hacemos vamos a la opción de “My Scans” para iniciar el escaneo.

Añadimos un nuevo escaneo y seleccionamos la opcion de “User Defined”

Se bueno y dale un nombre, pero mas importante aquí pones los Targets, en este caso pusimos un rango.

Seleccionamos la flecha que esta al lado de “Save” y seleccionamos “Launch”

Una vez terminado o durante su ejecución podemos ver los resultados totales o parciales del escaneo.

El primero en la lista es el sistema que nos interesa principalmente, nuestro Metasploitable2

Lógicamente los colores dan una idea. Rojo es malo muy malo, el naranja es malo pero no es critico, el amarillo es un fallo medio y el verde es de riesgo bajo. El azul es informativo son básicamente sugerencias.

Dentro de cada vulnerabilidad puedes ver una descripción, la solución y documentación.

Generando Reportes

Ya que tenemos toda la información podemos y a la opción mas a la esquina superior derecha “Export” Yo he seleccionado HTML Report.

Puedes Seleccionar todo lo que quieras tener en el reporte y seleccionar “Generate Report”

Esto da como resultado una “Pagina” con toda esa información

Prueba descargando todo en otros formatos.

Espero que te fuera de utilidad esta practica de Nessus